IT Forensic

IT Forensic / Forensik Komputer

Narasi Pengalaman

Saya panjatkan puji syukur kehadirat Tuhan Yang Maha Esa karena atas rahmat dan hidayah-Nya sehingga saya dapat menyelesaikan mata kuliah etika profesi materi IT Forensic yang merupakan mata kuliah di FASILKOM UNEJ dan juga blog ini dapat saya buat sedemikian rupa. Dalam belajar mandiri tersebut saya menonton video penjelasan materi dari Prof. Slamin. Semoga materi yang telah saya pelajari ini bermanfaat kelak di dunia kerja dan menjadikan saya pribadi yang lebih baik entah itu untuk masa depan maupun sekarang.

Forensik

Forensik merupakan suatu proses ilmiah dalam mengumpulkan, menganalisa, dan menghadirkan berbagai bukti dalam sidang pengadilan terkait adanya suatu kasus hukum

Forensik Komputer

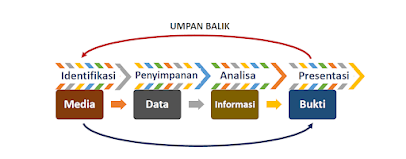

Forensik Komputer merupakan suatu proses mengidentifikasi, memelihara, menganalisa, dan menggunakan bukti digital menurut hukum yang berlaku. Istilah ini kemudian meluas menjadi Forensik Teknologi Informasi

Forensik Teknologi Informasi

Mengumpulkan dan menganalisa data dari sumber daya komputer :

- Sistem komputer

- Jaringan komputer

- Jalur komunikasi

- Media penyimpanan

- Aplikasi komputer

Tujuan

- Mendapatkan fakta-fakta obyektif dari sebuah insiden / pelanggaran keamanan sistem informasi

- Fakta-fakta tersebut setelah diverifikasi akan menjadi bukti-bukti (evidence) yang akan digunakan dalam proses hukum

Komponen

- Manusia

- Aturan

- Perangkat

Konsep

Identifikasi

Pada tahap ini segala bukti-bukti yang mendukung penyelidikan dikumpulkan. Penyelidikan dimulai dari identifikasi dimana bukti itu berada, dimana disimpan, dan bagaimana penyimpanannya untuk mempermudah penyelidikan. Penelusuran dapat dilakukan untuk sekedar mencari "ada informasi apa disini?" sampai serinci "apa urutan peristiwa yang menyebabkan terjadinya situasi terkini?"

Tools yang digunakan dalam tahapan ini :

- Forensic Acquisition Utilities

- Ftimes

- ProDiscover DFT

Penyimpanan

- Tahapan ini mencakup penyimpanan dan penyiapan bukti-bukti yang ada, termasuk melindungi bukti-bukti dari kerusakan, perubahan, dan penghilangan oleh pihak-pihak tertentu

- Karena bukti digital bersifat sementara (volatile), mudah rusak, berubah, dan hilang, maka pengetahuan yang mendalam dari seorang ahli digital forensik mutlak diperlukan

- Kesalahan kecil pada pengangan bukti digital dapat membuat barang bukti digital tidak diakui dalam pengadilan

- Bahkan menghidupkan dan mematikan komputer dengan tidak hait-hati dapat saja merusak/merubah barang bukti tersebut

- Aturan utama pada tahap ini adalah penyelidikan tidak boleh dilakukan secara langsung pada bukti asli karena dikhawatirkan akan dapat merubah isi dan struktur yang ada di dalamnya

- Dilakukan copy data secara Bistream Image dari bukti asli ke media lainnya. Bitstream Image adalah metode penyimpanan digital dengan mengkopi setiap bit demi bit data orisinil, termasuk file yang tersembunyi, file temporer, file yang terdefrag, dan file yang belum tertimpa

- Setiap biner digit demi digit dicopy secara utuh dalam media baru. Teknik ini umumnya diistilahkan dengan cloning atau imaging. Data hasil cloning inilah yang selanjutnya menjadi objek penelitian dan penyelidikan

Analisa Bukti Digital

Tahapan ini dilaksanakan dengan melakukan analisa secara mendalam terhadap bukti-bukti yang ada dan telah dikumpulkan. Bukti yang telah didapatkan perlu diexplore kembali kedalam sejumlah skenario yang berhubungan dengan tindak pengusutan seperti :

- Siapa yang telah melakukan

- Apa yang telah dilakukan

- Apa saja software yang telah digunakan

- Hasil proses apa yang dihasilkan

- Waktu melakukan

Tahapan analisis dibagi menjadi 2 yaitu analisis media (media analysis) dan analisis aplikasi (application analysis) pada barang bukti yang ada. Beberapa tools analisis media yang dapat digunakan antara lain :

- TestDisk

- Explore2fs

- ProDiscover DFT

Sedangkan untuk analisis aplikasi, beberapa tools yang dapat digunakan seperti :

- Event Log Parser

- Galleta

- Md5deep

Presentasi

Presentasi dilakukan dengan menyajikan dan menguraikan secara detail laporan penyelidikan dengan bukti-bukti yang sudah dianalisa secara mendalam dan dapat dipertanggungjawabkan secara hukum di pengadilan. Laporan yang disajikan harus dicrossheck langsung dengan saksi yang ada, baik saksi yang terlibat langsung maupun saksi yang terlibat secara tidak langsung. Beberapa hal penting yang perlu dicantumkan pada saat presentasi / penyajian laporan antara lain :

- Tanggal dan waktu terjadinya pelanggaran

- Tanggal dan waktu pada saat investigasi

- Permasalahan yang terjadi

- Masa berlaku analisa laporan

- Penemuan bukti yang berharga (pada laporan akhir penemuan ini sangat ditekankan sebagai bukti penting proses penyidikan)

- Teknik khusus yang digunakan, contoh : password cracker

- Bantuan pihak lain (pihak ketiga)

Training dan Sertifikasi

- CISSP : Certified Information System Security Professional

- CFA : Certified Forensics Analyst

- ECFE : Experienced Computer Forensic Examiner

- CCE : Certified Computer Examiner

- CHFI : Computer Hacking Forensic Investigator

- AIS : Advanced Information Security

Comments

Post a Comment